来源:Chainalysis;编译:邓通,金色财经

2024 年,勒索软件格局发生了重大变化,加密货币继续在勒索中发挥核心作用。然而,由于执法行动增加、国际合作改善以及越来越多的受害者拒绝支付,赎金总额同比下降了约 35%。

作为回应,许多攻击者改变了策略,新的勒索软件毒株从重新命名、泄露或购买的代码中出现,反映出更具适应性和敏捷性的威胁环境。勒索软件操作也变得更快,谈判通常在数据泄露后数小时内开始。攻击者包括民族国家行为者、勒索软件即服务 (RaaS) 操作、单独操作员和数据盗窃勒索团体,例如那些从云服务提供商 Snowflake 勒索和窃取数据的人。

在本章中,我们将探讨这些发展及其影响,包括各种案例研究 — LockBit、伊朗勒索软件毒株、Akira/Fog 和 INC/Lynx — 以体现今年的趋势。

勒索软件活动在年中发生转变

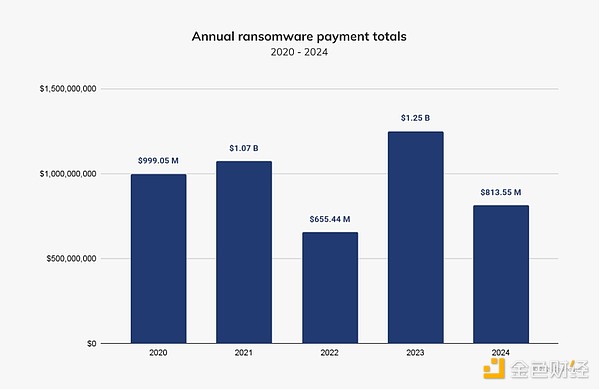

2024年,勒索软件攻击者从受害者那里获得了约8.1355亿美元的付款,较2023年创纪录的12.5亿美元下降了35%,这是自2022年以来勒索软件收入首次下降。

正如我们在年中犯罪更新中指出的那样,2024 年 1 月至 6 月期间勒索软件攻击者勒索的金额已达到 4.598 亿美元,比 2023 年同期勒索的金额高出约 2.38%。2024 年上半年还出现了几笔异常大的支付,例如创纪录的 7500 万美元支付给 Dark Angels。

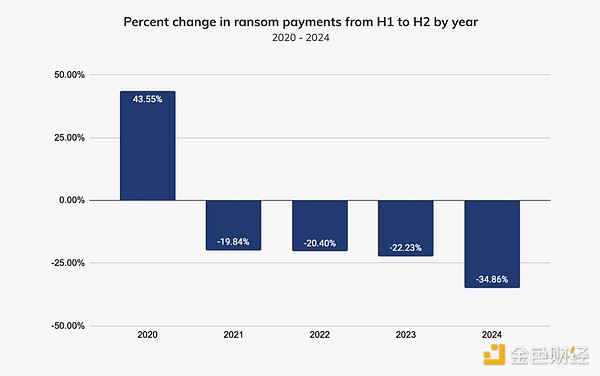

尽管 2024 年的总额出现了小幅的半数增长 (HoH),但我们预计到年底 2024 年将超过 2023 年的总额。然而幸运的是,支付活动在 2024 年 7 月之后放缓了约 34.9%。这种放缓类似于 2021 年以来赎金支付的半数下降以及 2024 年下半年某些类型的加密相关犯罪(例如被盗资金)的整体下降。值得注意的是,今年的下降幅度比过去三年更为明显。

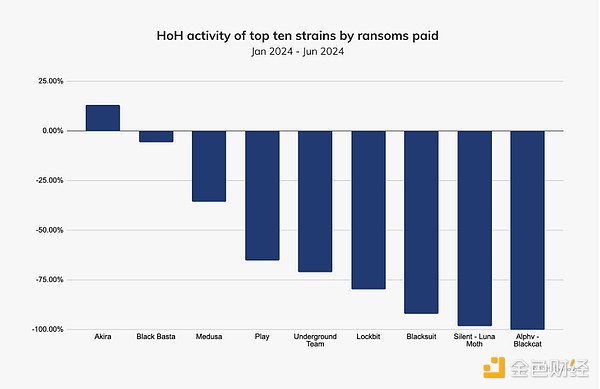

仔细研究上半年收入排名前 10 的勒索软件毒株,可以深入了解推动这些 HoH 趋势的团体。如下图所示,自 2023 年 3 月以来,Akira 已针对超过 250 个实体发起攻击,是上半年排名前 10 的勒索软件毒株中唯一在 2024 年下半年加大力度的毒株。LockBit 于 2024 年初被英国国家犯罪局 (NCA) 和美国联邦调查局 (FBI) 破坏,其下半年支付额下降了约 79%,展现了国际执法合作的有效性。ALPHV/BlackCat 曾是 2023 年收入最高的毒株之一,于 2024 年 1 月退出,在下半年留下空白。

勒索软件事件响应公司 Coveware 的事件响应高级总监 Lizzie Cookson 告诉我们:“在 LockBit 和 BlackCat/ALPHV 倒闭后,市场再也没有恢复到以前的状态。我们看到了单独行动者的增加,但我们没有看到任何团体迅速吸收他们的市场份额,就像我们在之前的高调拆除和关闭之后看到的那样。当前的勒索软件生态系统中充斥着许多新来者,他们倾向于将精力集中在中小型市场上,而这些市场反过来又与更适中的赎金要求有关。”

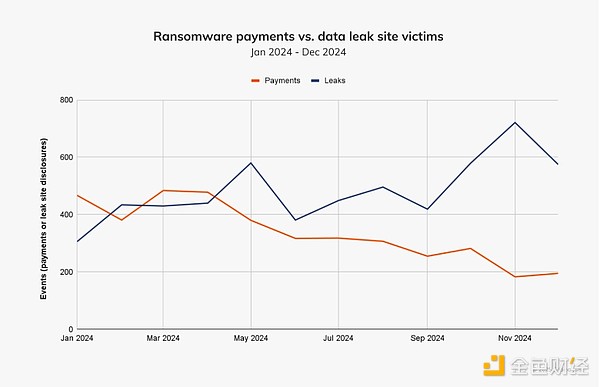

为了进一步了解导致下半年勒索软件支付活动减少的原因,我们首先查看了数据泄露网站,这些网站可能是勒索软件事件的代表。在下图中,我们可以看到下半年勒索软件事件的数量有所增加,但链上支付有所下降,这表明受害者数量有所增加,但支付的金额却有所减少。

2024 年数据泄露网站公布的受害者数量比以往任何一年都多。不仅有更多所谓的受害者,而且据 Recorded Future 威胁情报分析师 Allan Liska 称,2024 年有 56 个新的数据泄露网站——是 Recorded Future 在 2023 年发现数量的两倍多。然而,数据泄露网站信息以及它对勒索软件生态系统的启示有一些注意事项需要考虑。

eCrime 威胁研究员 Corsin Camichel 分享了更多有关泄密合法性的信息。“我们观察到泄密网站帖子声称组织存在,但在更深入的分析中却失败了。例如,我们看到了跨国组织的声明,但实际上,只有一家较小的子公司受到了影响。2024 年,超过 100 个组织被列在两个或多个数据泄露网站上。‘MEOW’ 泄密网站在其中扮演了重要角色,似乎破坏了网站并列出了从网络服务器或数据库中获取的数据。”上述勒索软件支付和数据泄露网站受害者之间存在反比关系的另一个原因可能是威胁行为者被发现夸大或谎报受害者或重新发布旧受害者的索赔。“LockBit 运营商在名为‘Operation Cronos’的执法行动后玩弄花招,假装保持相关性和活跃性,因为他们再次重新发布了许多之前列出的索赔,或者添加了很久以前发生的攻击,有些甚至是一年前发生的,”Camichel 补充道。

Liska 还与我们分享了有关发布到数据泄露网站上的非法受害者的信息,并表示:“LockBit 尤其如此,在执法行动后被许多地下社区排斥后,为了保持相关性,该公司在其数据泄露网站上发布了高达 68% 的重复或直接捏造的受害者。”

在 LockBit 中断和 BlackCat 退出骗局之后,另一个有趣的现象是 RansomHub RaaS 的崛起,它吸收了大量来自 LockBit 和 BlackCat 的流离失所的运营商。根据 Camichel 的数据,RansomHub 在 2024 年的受害者数量最多,尽管 2024 年 2 月才出现,但根据链上数据,它跻身 2024 年十大犯罪类型之列。

事件响应数据显示,索要金额和支付金额之间的差距继续扩大;在 2024 年下半年,这两个因素之间的差异为 53%。事件响应公司的报告表明,大多数客户选择完全不付款,这意味着实际差距比下面的数字显示的要大。

我们采访了网络安全事件响应公司 Kivu Consulting 的 EMEA 事件响应总监 Dan Saunders,以了解有关这种受害者恢复力的更多信息。 “根据我们的数据,大约 30% 的谈判最终以付款或受害者决定支付赎金告终。通常,这些决定是基于被泄露数据的感知价值做出的,”他表示。同样,Cookson

-

免费下载或者VIP会员资源能否直接商用?本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。更多说明请参考 VIP介绍。

-

提示下载完但解压或打开不了?最常见的情况是下载不完整: 可对比下载完压缩包的与网盘上的容量,若小于网盘提示的容量则是这个原因。这是浏览器下载的bug,建议用百度网盘软件或迅雷下载。 若排除这种情况,可在对应资源底部留言,或联络我们。

-

找不到素材资源介绍文章里的示例图片?对于会员专享、整站源码、程序插件、网站模板、网页模版等类型的素材,文章内用于介绍的图片通常并不包含在对应可供下载素材包内。这些相关商业图片需另外购买,且本站不负责(也没有办法)找到出处。 同样地一些字体文件也是这种情况,但部分素材会在素材包内有一份字体下载链接清单。

-

付款后无法显示下载地址或者无法查看内容?如果您已经成功付款但是网站没有弹出成功提示,请联系站长提供付款信息为您处理

-

购买该资源后,可以退款吗?源码素材属于虚拟商品,具有可复制性,可传播性,一旦授予,不接受任何形式的退款、换货要求。请您在购买获取之前确认好 是您所需要的资源

评论(0)